Microsoft udostępnił Azure Instytutowi Turinga

10 października 2016, 11:07Microsoft i Alan Turing Institute podpisały umowę, na podstawie której przez najbliższe 5 lat Instytut będzie mógł skorzystać z usług chmury Azure o łączniej wartości 5 milionów dolarów. Profesor Andrew Blake, dyrektor Instytutu, stwierdził, że umowa z Microsoftem będzie miała duży wpływ na organizację

Chłopcy częściej uczuleni na orzeszki ziemne

7 lutego 2011, 17:34U chłopców częściej diagnozuje się alergię na orzeszki ziemne. Naukowcy ustalili także, że częściej występuje ona w grupie o wysokich dochodach, choć jeden z ekspertów, dr Adam Fox z londyńskiego Evelina Children's Hospital, podejrzewa, że w rzeczywistości w wynikach znajduje odbicie brak jednakowego dostępu do opieki medycznej (Journal of Allergy and Clinical Immunology).

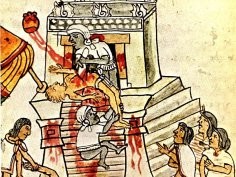

Trzy metody wycinania serca. Tak w Mezoameryce składano ofiary z ludzi

4 maja 2020, 19:39Najsilniej z ofiarami z ludzi, a szczególnie z rytualnym wycinaniem serca, kojarzone są kultury Mezoameryki, przede wszystkim zaś Aztekowie. I właśnie temu zwyczajowi postanowili bliżej przyjrzeć się specjaliści z Uniwersytetu w Chicago, którzy chcieli zbadać, jakie techniki były stosowane przez tamtejszych kapłanów.

Narzędzie Google'a w rękach cyberprzestępców

25 lipca 2006, 13:15Przed tygodniem Google udostępnił specjalistom ds. zabezpieczeń swoje narzędzie, które pozwala na wyszukiwanie szkodliwego kodu w serwisach internetowych. Okazało się, że cyberprzestępcom udało się już złamać kod google'owskiego narzędzia.

Microsoft wdrożył ISO/IEC 27018

17 lutego 2015, 13:23Microsoft to pierwszy duży dostawca chmury obliczeniowej, który zaadaptował standard ISO/IEC 27018. To pierwszy międzynarodowy standard dla prywatności w chmurach obliczeniowych. Ma on na celu ochronę klientów chmur

Niebezpieczne komórki

7 października 2008, 10:20Specjaliści z BT, Glamorgan University, Edith Cowan University i Sim Lifecycle Services przyjrzeli się... starym telefonom komórkowym. Odkryli, że wyrzucanie tych urządzeń jest niebezpieczne dla właścicieli, a szczególnie dla ludzi biznesu.

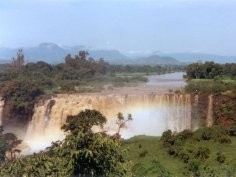

Zmiany klimatyczne szansą dla Etiopii

13 października 2016, 09:58Ocieplenie klimatu niesie ze sobą wiele zagrożeń i niekorzystnych zmian, są jednak regiony, które mogą na tym skorzystać. Zdaniem naukowców z Virginia Tech w etiopskiej części basenu Nilu Błękitnego może zwiększyć się ilość wody

Moneta - zmiennofazowy SSD przyszłością komputerów?

3 czerwca 2011, 11:59Na Uniwerstytecie Kalifornijskim w San Diego (UCSD) trwają prace nad niezwykle szybkim systemem pamięci nieulotnej. Już w tej chwili prototypowy system Moneta jest kilkukrotnie szybszy od najbardziej wydajnych urządzeń SSD.

Microsoft został partnerem Chmury Krajowej i zainwestuje w Polsce miliard dolarów

5 maja 2020, 17:19Microsoft to kolejny, po Google'u, światowy gigant IT, który podpisał umowę o partnerstwie z Operatorem Chmury Krajowej, czyli spółki założonej przed dwoma laty przez PKO BP i Polski Fundusz Rozwoju. Jak czytamy w oświadczeniu Microsoftu, firma ogłosiła dzisiaj kompleksowy plan inwestycyjny o wartości 1 miliarda dolarów

Dialog z dostępem do TP SA

27 października 2006, 14:00Telefonia Dialog podpisała z Telekomunikacją Polską umowę, na podstawie której uzyska dostęp do sieci TP SA. Sławomir Szych, prezes zarządu Dialogu poinformował, iż dzięki temu jego firma będzie mogła zaoferować usługę Dialnet DSL klientom Telekomunikacji.